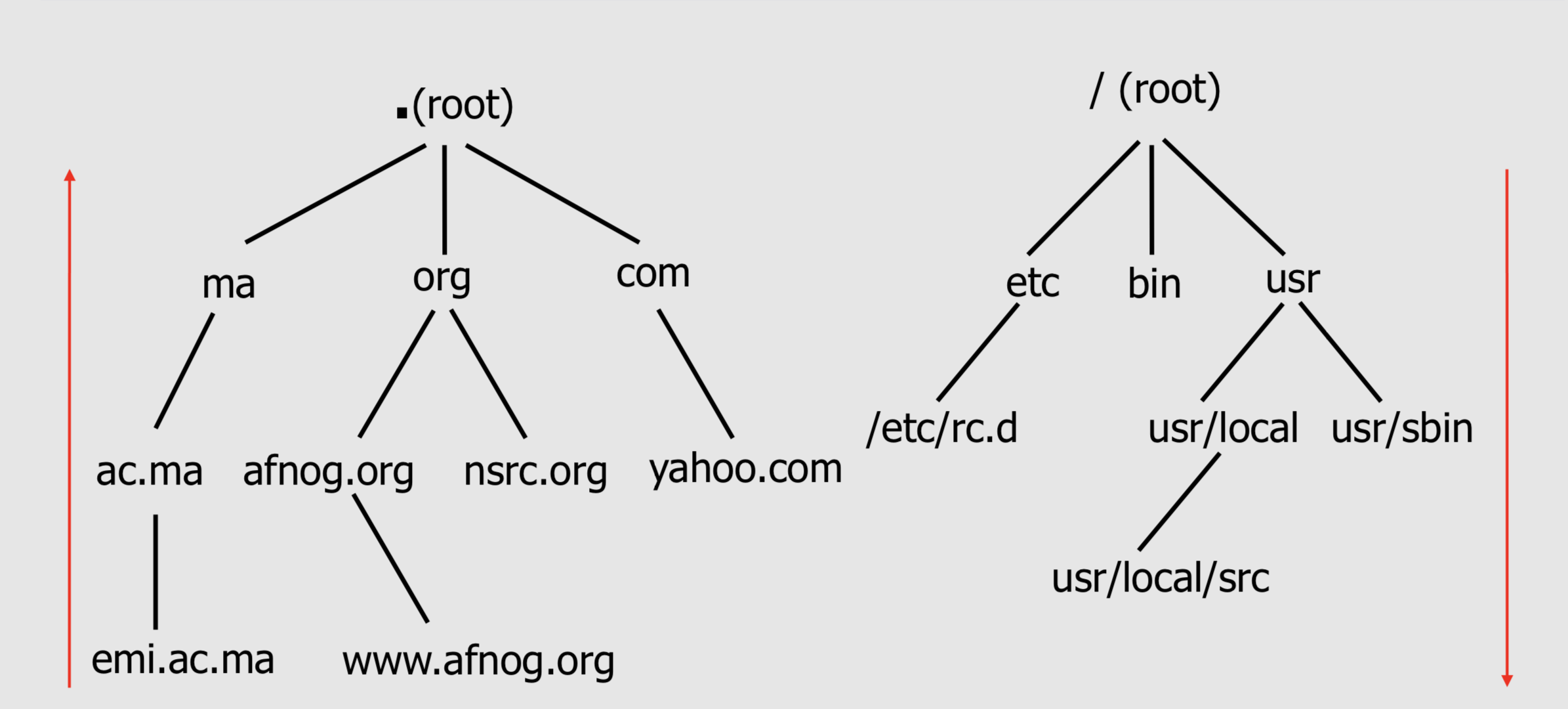

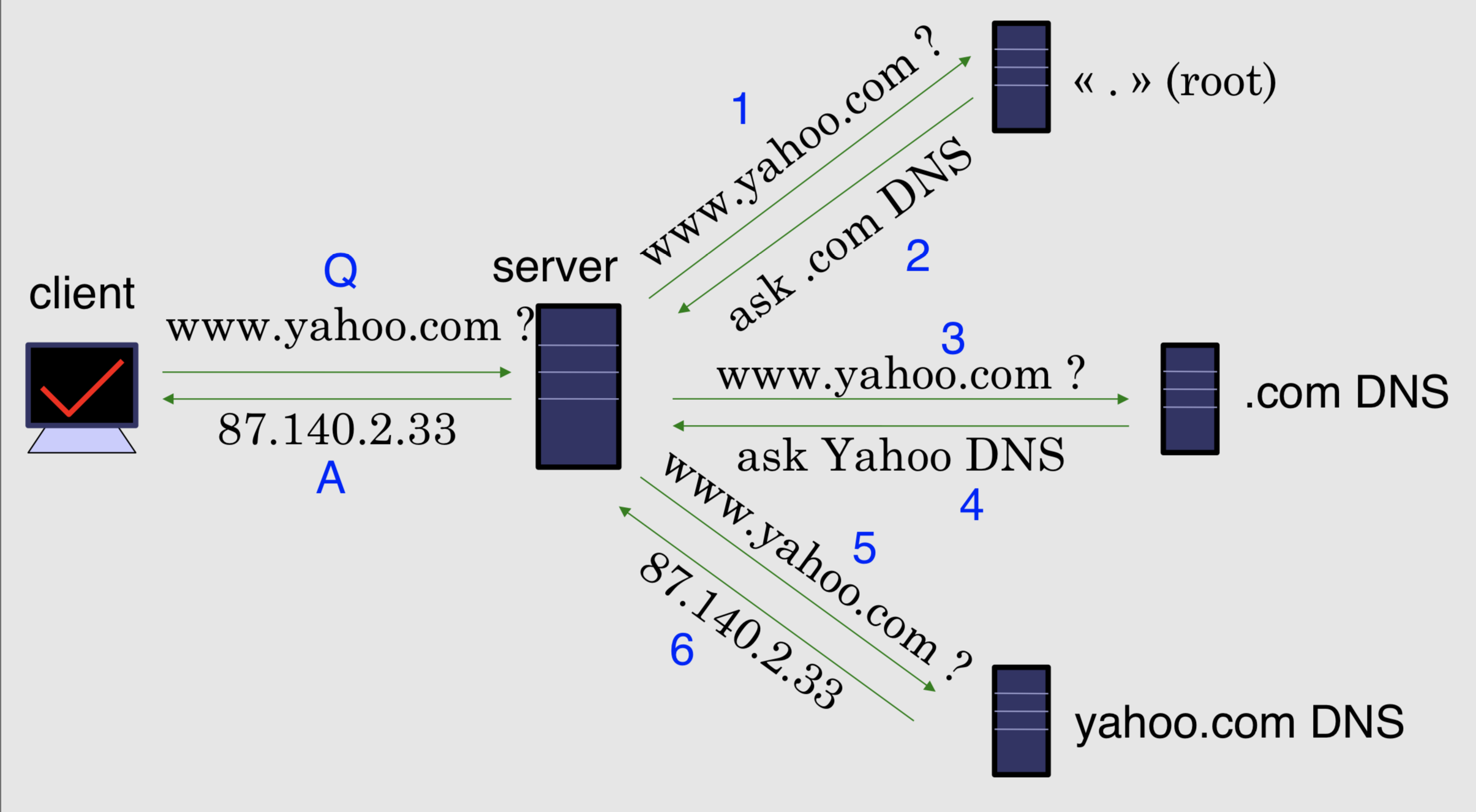

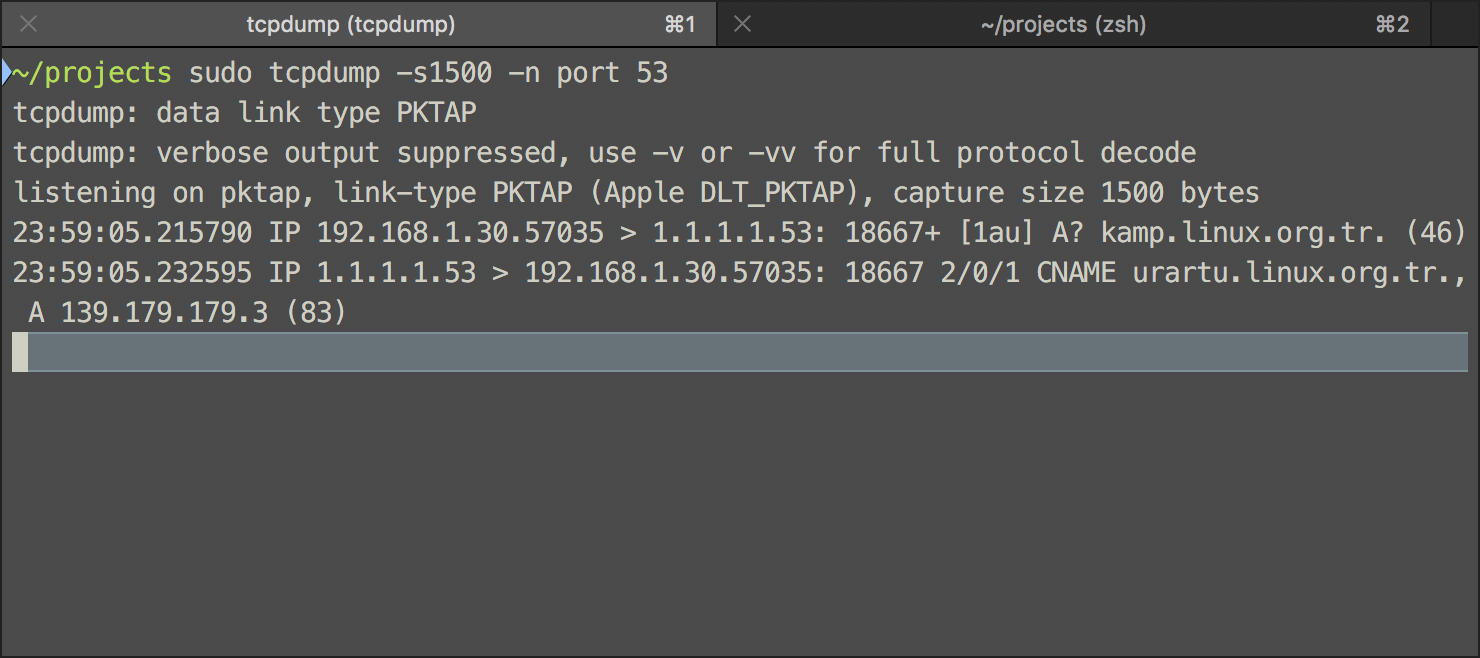

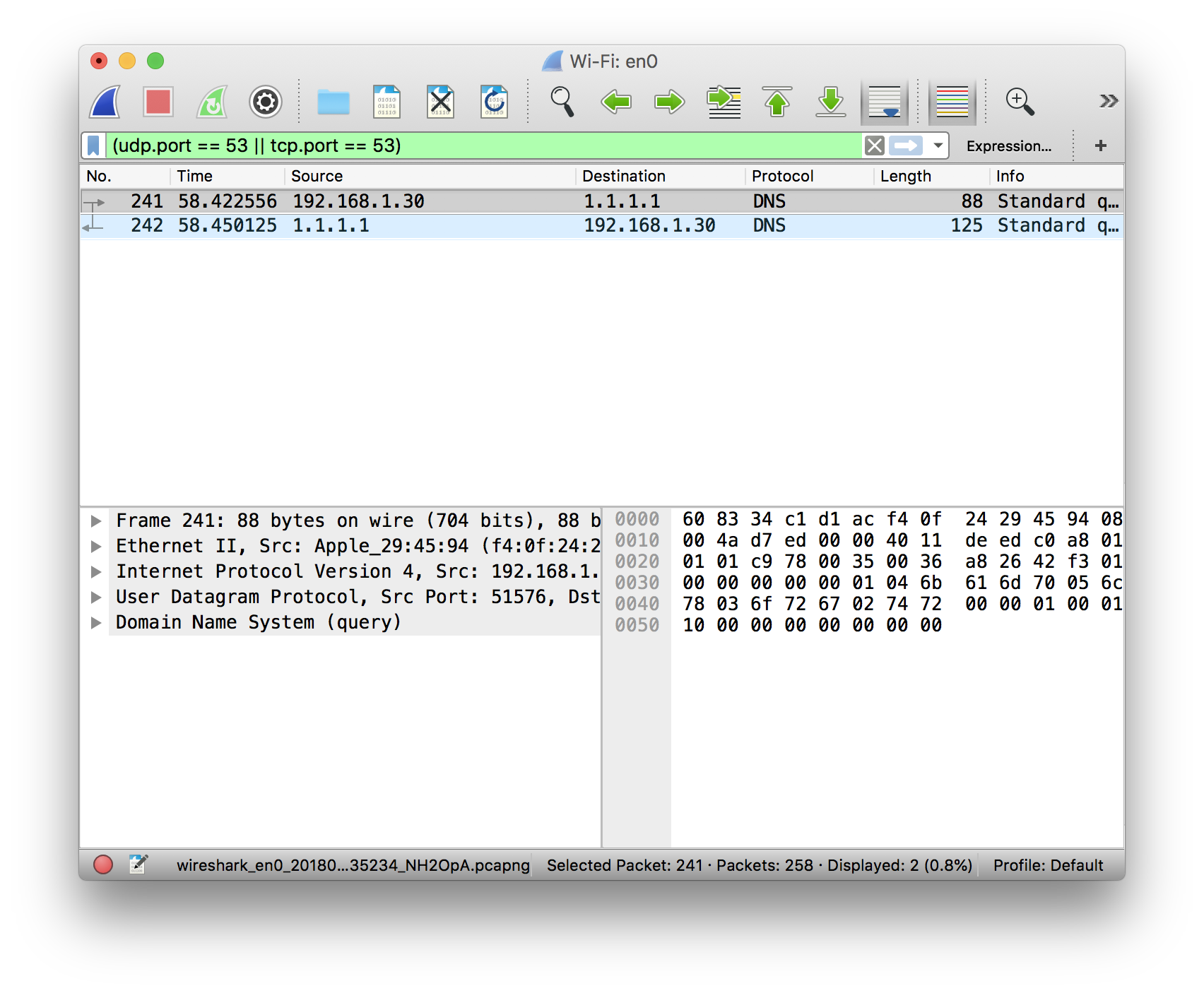

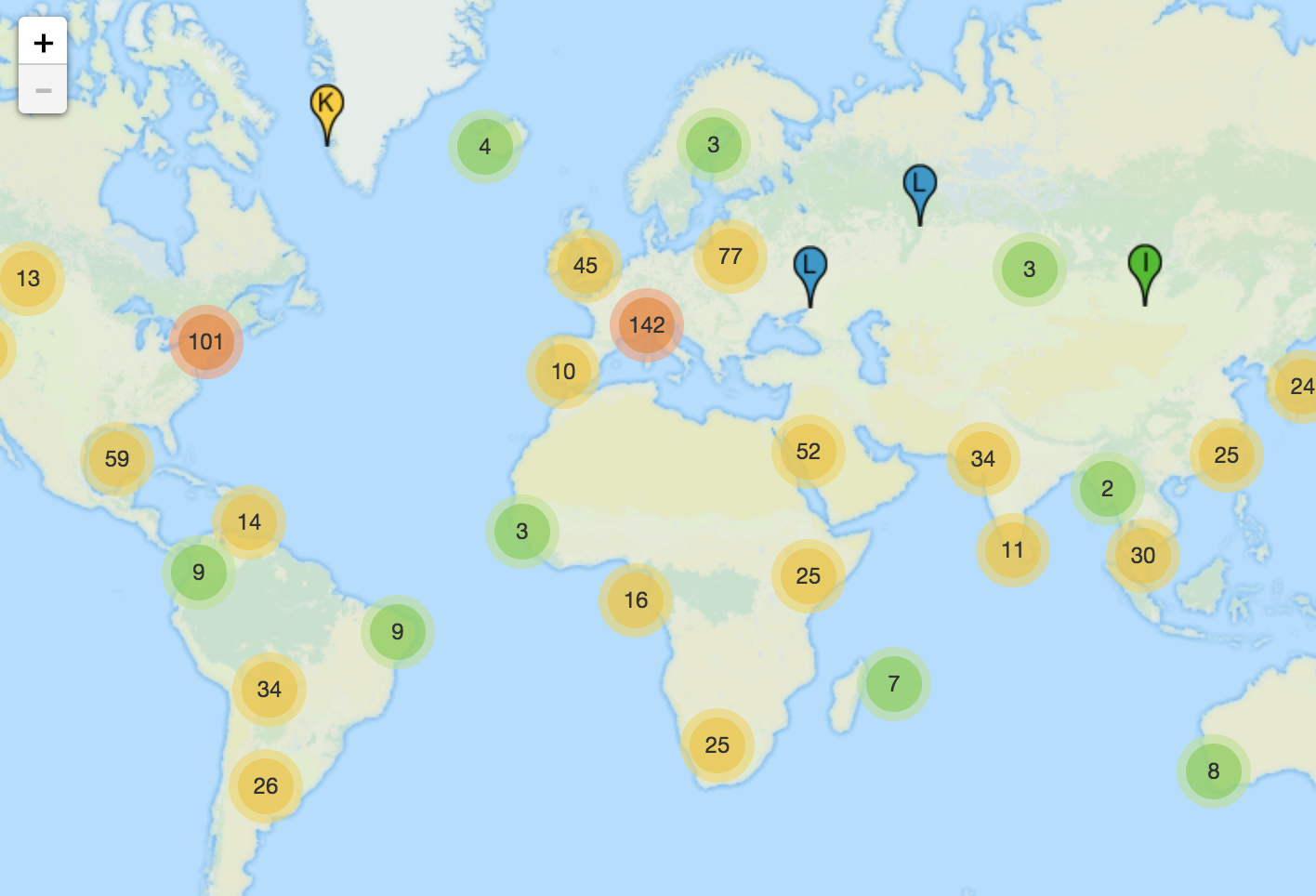

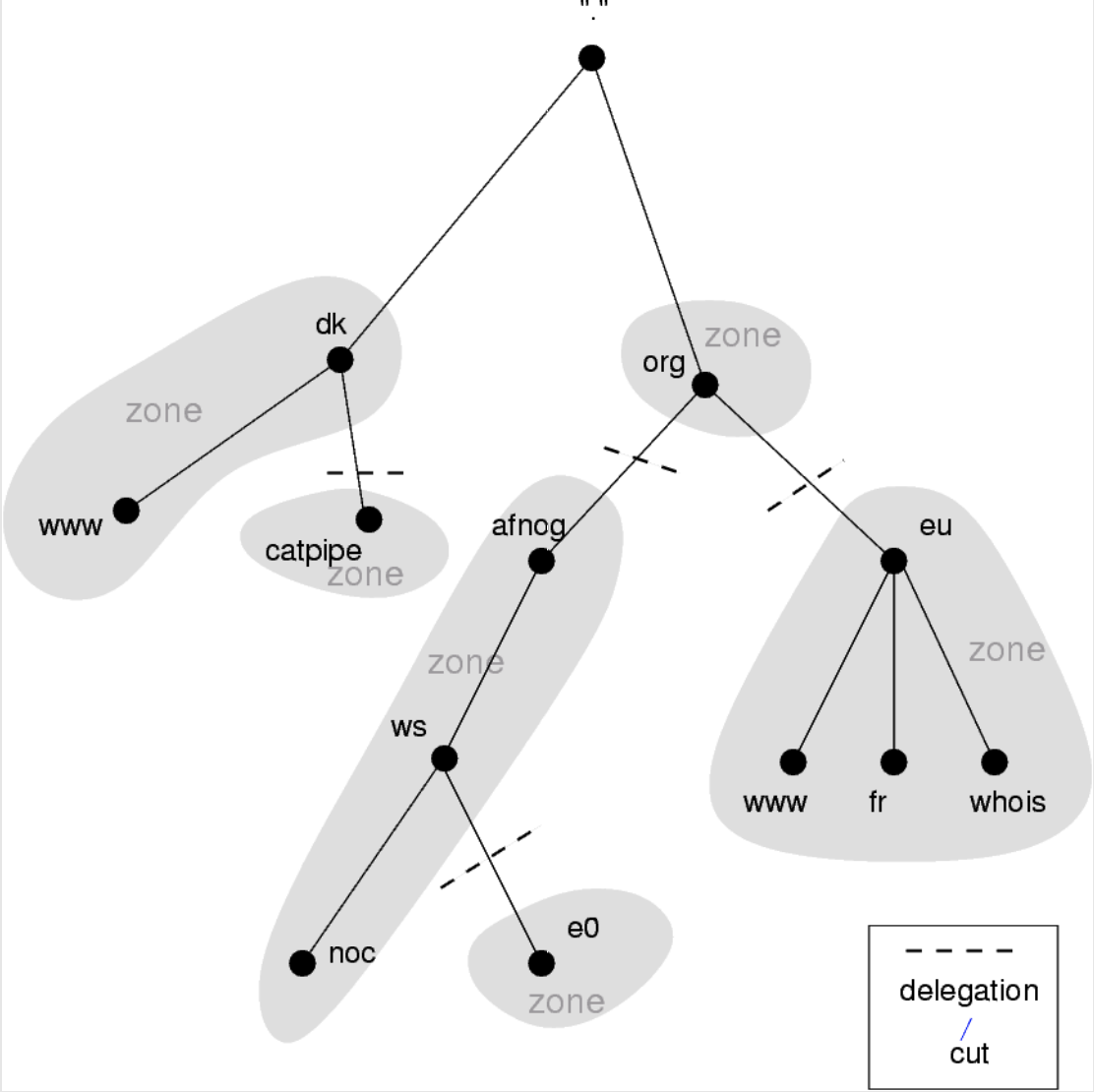

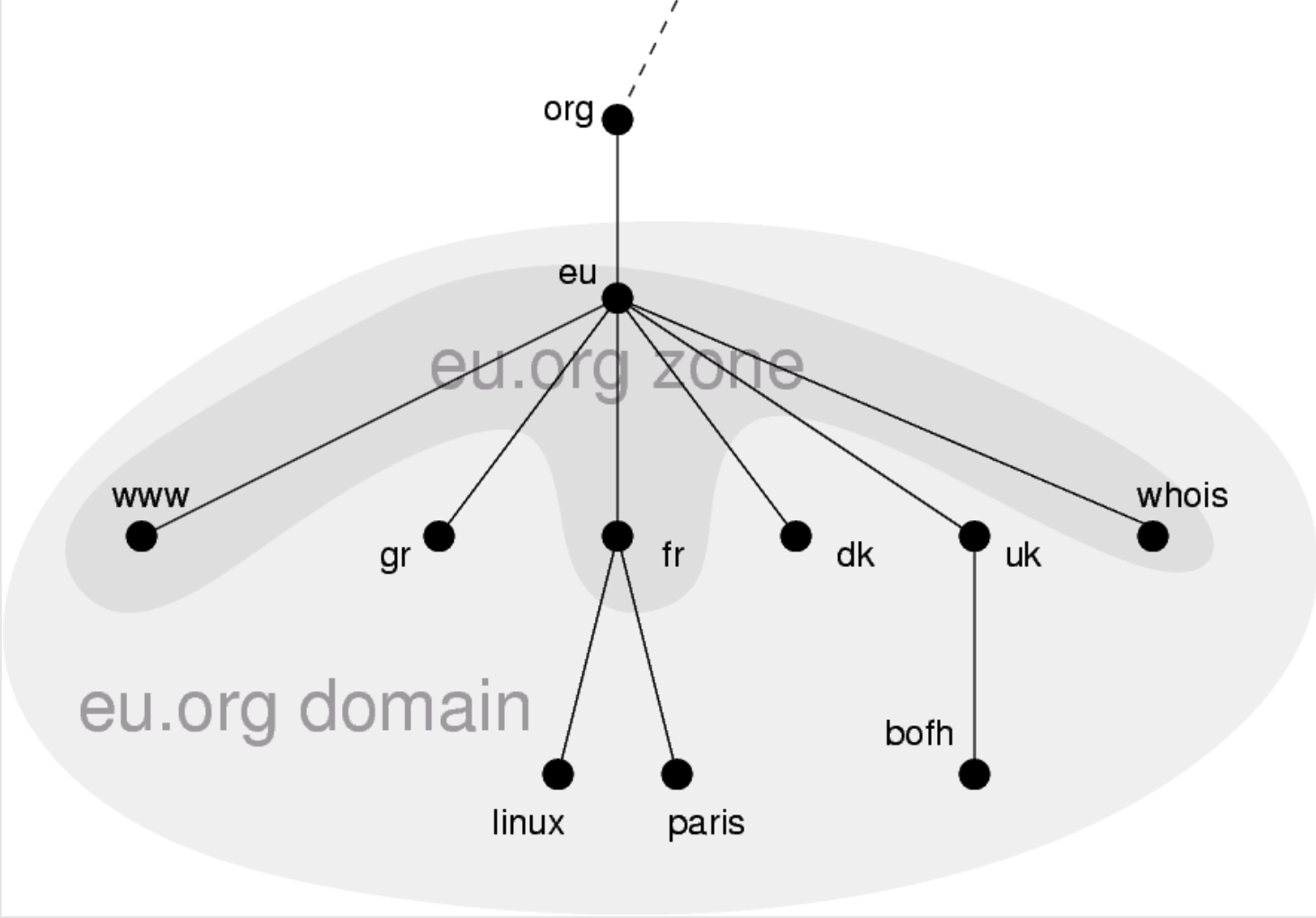

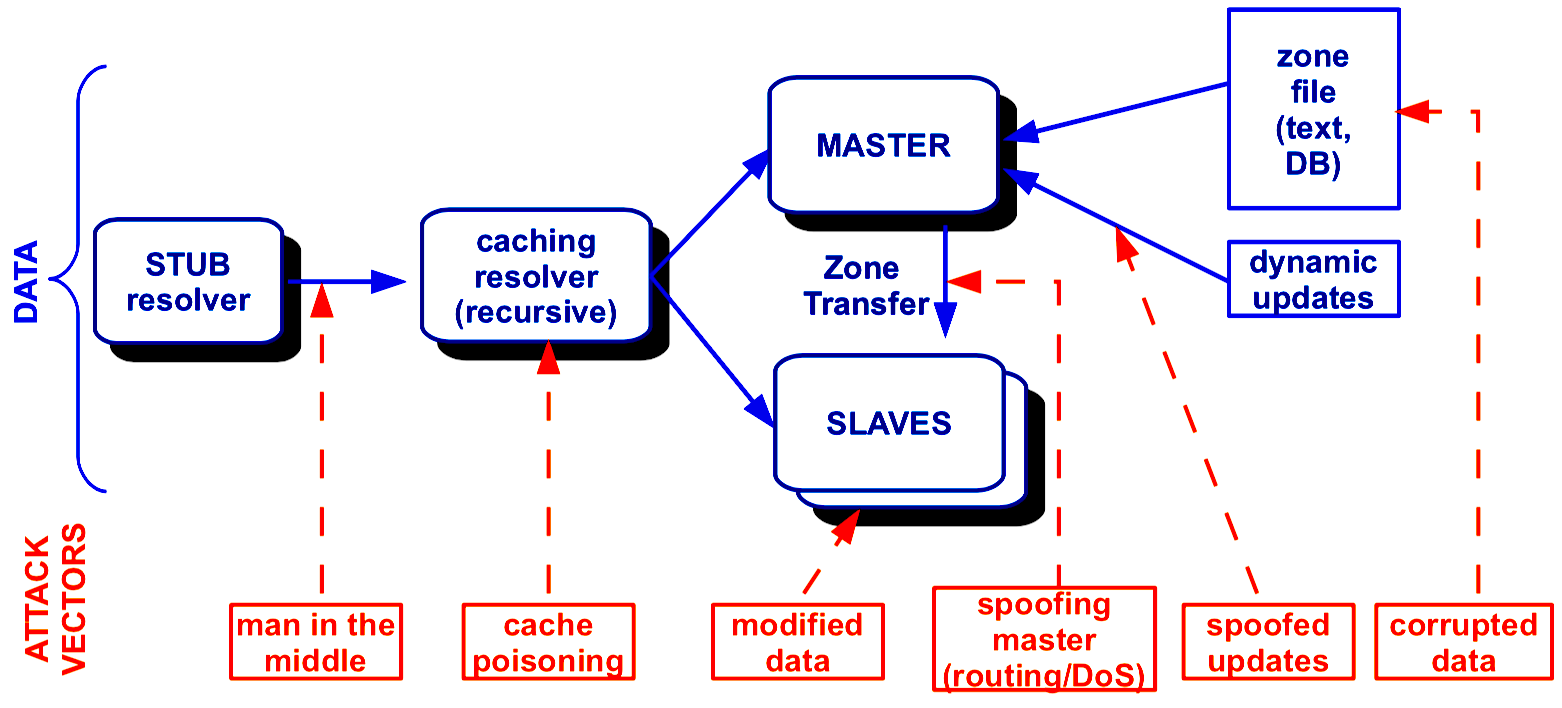

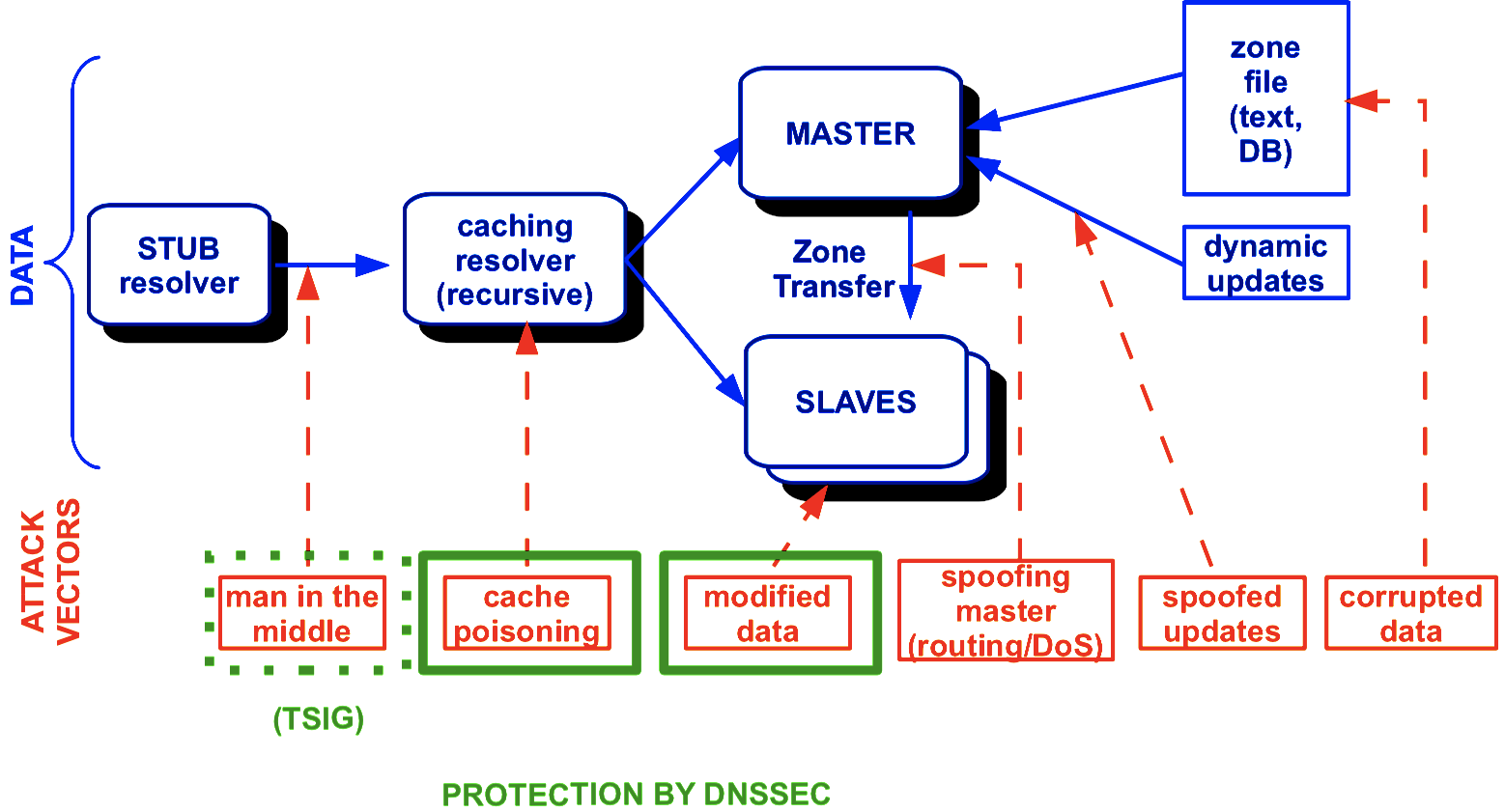

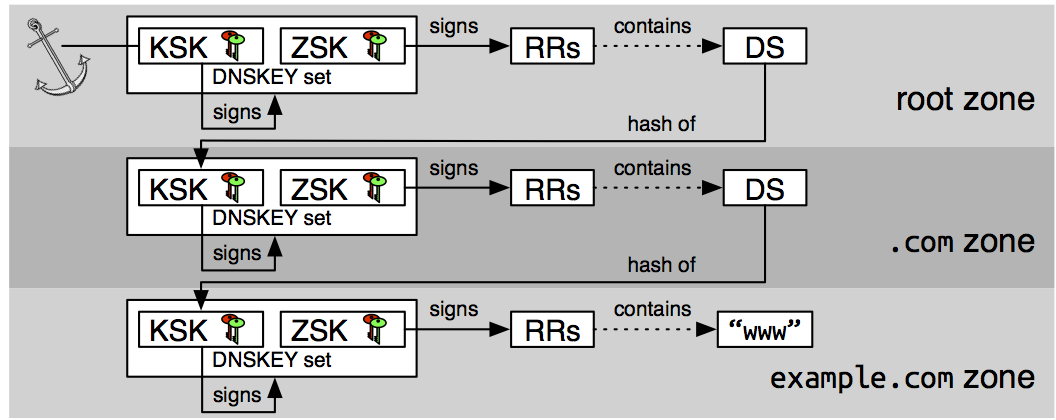

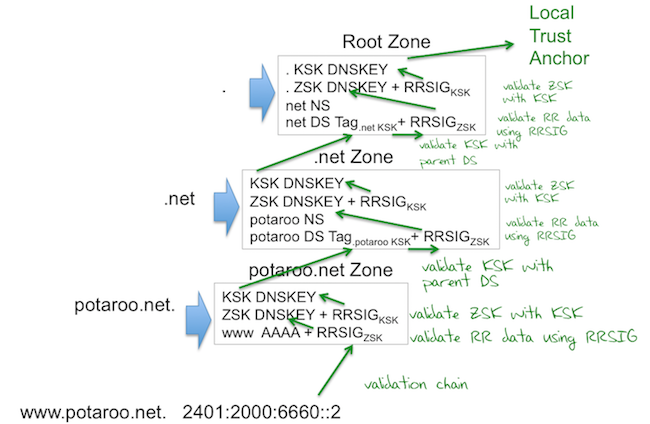

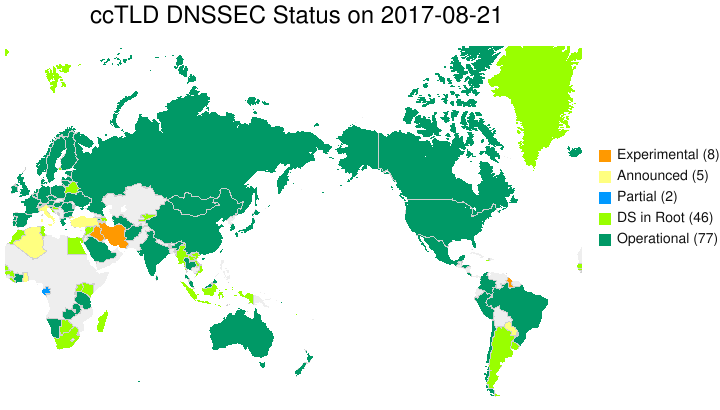

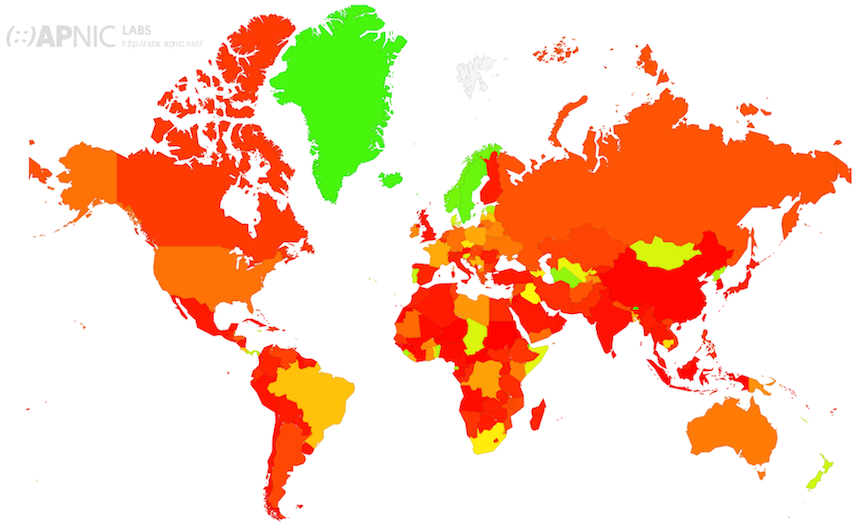

class: center, middle # DHCP / DNS Çağlar Yeşilyurt Temmuz 2018 "9. Mustafa Akgül Özgür Yazılım Yaz Kampı" --- # Plan 1. DCHP 2. DNS 3. Biraz DNSSEC --- # DHCP Bu bölümün amacı * DHCP nedir, nasıl çalışır? * DHCP ne kolaylık sağlar? --- # DHCP nedir? * **D**ynamic **H**ost **C**onfiguration **P**rotocol (DHCP), bir ağdaki istemcilerin belli ayarlarının dinamik olarak yapılmasını sağlayan bir ağ protokolü (RFC 2132). * UDP üzerinden çalışır * Kullanılan portlar: * 67 - sunucuya olan bağlantılar * 68 - istemciye olan bağlantılar * İstemci-sunucu ilişkisi vardır. --- # DHCP Nasıl Çalışır?  Droms, Ralph. "Dynamic Host Configuration Protocol". tools.ietf.org. --- # DHCP Nasıl Çalışır? * İstemci Yazılımları * İstemci makinelerinde kuruludur * broadcast paketleri hazırlar * yapılandırmaları istemciye uyarlar * Sunucu Yazılımları * sunucu makinelerde kurulur * istemcilerin isteklerine cevap vermede kullanılır * IP havuzunu ve ilgili yapılandırmaları yönetir. --- # DHCP Nasıl Çalışır? * Kullanıcının bilgisayarı bir DHCP istemcisi olur. İstemci cevap alabileceği DHCP sunucusunu bulmak amacıyla `DISCOVER`ya da `DHCPDISCOVER` isminde bir istek yayınlar. * Router `DISCOVER` paketini doğru DHCP sunucusuna yönlendirir. * Sunucu `DISCOVER` paketini alır. Sunucudaki kullanım politikasına ve uygunluğa göre sunucu istemciye verebileceği IP adresini belirler. --- # DHCP Nasıl Çalışır? * Sunucu geçici olarak istemciye vereceği IP adresini ayırır. İstemciye `OFFER`(ya da `DHCPOFFER`) paketi gönderir. Bu pakette istemcinin IP adresi yer almaktadır. Sunucu istemcinin DNS sunucularını, WINS sunucularını, NTP sunucularını ve diğer servisleri de yapılandırır. * İstemci `OFFER` paketini alır ve sunucuya `REQUEST` (ya da `DHCPREQUEST`) paketi gönderir. Böylelikle belirlenen adresi sunucunun belirlediği süre, kira süresi, boyunca kullanabilir. * Sunucu istemciye `ACK` (ya da `DHCPACK`) paketi göndererek ona ayırdığı IP adresini önceden belirlenmiş süre boyunca istemcinin kullanımına sunduğunu teyit etmiş olur. --- # DHCP Nasıl Çalışır? * Bir istemci bir ağı terk ederken `DHCPRELEASE` paketi ile sunucudaki kaynağı serbest bırakmalıdır. --- # Karakteristikleri * Merkezi IP yönetimi sağlar * Birden fazla sunucuyu destekler * Dinamik ayarlama sağlar * Statik ayarlama sunar * DNS ile etkileşimde bulunmaz --- # DHCP ile İle İlgili Saldırılar * Yetkisiz DHCP sunucuları istemcilere yanlış bilgiler sağlayabilir. * Yetkisiz istemciler kaynaklara erişim kazanabilir. * Kötücül DHCP istemcileri kaynak tüketme saldırıları düzenleyebilir. --- class: center, middle # DNS --- # DNS Bu bölümün amacı * DNS nedir? * DNS nasıl kuruldu ve nasıl çalışıyor? * Sorgulama nasıl çalışıyor? * Kayıt türleri * Çözümlemek ve Yetkinlik (Authoritative) * Yetki devretme: alan adları ve bölgeler (zones) * Hataları bulmak --- # DNS nedir? İsimleri IP adreslerine dönüştüren sistem ``` metu.edu.tr -> 144.122.145.153 www.nic.tr -> 144.122.95.250 ``` ve tersine de ``` 250.95.122.144.in-addr.arpa. -> www.nic.tr. ``` --- # DNS nedir? IP adresleri yanında başka bilgiler de barındırır * Bu alan adından kim sorumlu * E-postalar hangi sunucuya gönderilecek DNS bu bilgileri nasıl sağlar? ??? Neler DNS üzerinde tutulabilir konuşalım. --- # `host` komutu ```console $ host metu.edu.tr metu.edu.tr has address 144.122.145.153 metu.edu.tr mail is handled by 10 kale.general.services.metu.edu.tr. metu.edu.tr mail is handled by 10 varya.general.services.metu.edu.tr. ``` ```console $ host 144.122.145.153 153.145.122.144.in-addr.arpa domain name pointer dng03.general.services.metu.edu.tr. ``` --- # IPv6 ile `host` komutu ``` $ host google.com.tr google.com.tr has address 172.217.17.195 google.com.tr has IPv6 address 2a00:1450:4017:801::2003 google.com.tr mail is handled by 20 alt1.aspmx.l.google.com. google.com.tr mail is handled by 30 alt2.aspmx.l.google.com. google.com.tr mail is handled by 40 alt3.aspmx.l.google.com. google.com.tr mail is handled by 50 alt4.aspmx.l.google.com. google.com.tr mail is handled by 10 aspmx.l.google.com. ``` --- # DNS Nasıl Kuruldu?  --- # DNS Nasıl Kuruldu? * DNS hiyerarşiktir. (Ağaç yapısı) * DNS yönetimi paylaşımlıdır. Tek bir kurum bütün DNS verisini yönetmez. * Yönetim paylaşımı yetki devri olarak tanımlanır. (Delegation) --- # DNS Nasıl Çalışır? * **İstemci**ler **çözümleyici** isminde bir mekanizma ile **sunucular**a soru sorar - bu işlem **sorgu** olarak adlandırılır * Sorguyu alan sunucu istemci yerine cevabı bulmaya çalışır * Sunucu özyinelemeli olarak çalışır, en üstten (kökten) alta cevabı bulana kadar yol üstündeki referans verilen sunuculara soru sorar. ??? Son maddeyi incele --- # DNS Nasıl Çalışır? İstemci (web tarayıcı, posta programı...) IP adreslerini bulmak için işletim sisteminin çözümleyicisini kullanır. Örneğin, eğer turkiye.gov.tr'ye gitmek istersek: 1. Web tarayıcısı, işletim sistemine « turkiye.gov.tr için IP adresine ihtiyacım var » diye sorar. 2. İşletim sistemi çözümleyici yapılandırmasına bakar. 3. İS cevabı öğrenebileceği yere sorguyu gönderir. UNIX sistemlerde, çözümleyici `/etc/resolv.conf` dosyasıyla belirtilir. --- # Basit bir DNS Sorgusu  --- # `tcpdump` ile Detaylı Sorgu Aşağıdaki komut ile `53`. portu dinlerken ``` $ sudo tcpdump -s1500 -n port 53 passwd: ``` Diğer terminalde `host` komutu ile dns sorgusu gönderin ``` $ host kamp.linux.org.tr ``` --- # Sorgu Detayı - örnek çıktı ``` $ sudo tcpdump -s1500 -n port 53 tcpdump: data link type PKTAP tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on pktap, link-type PKTAP (Apple DLT_PKTAP), capture size 1500 bytes 23:59:05.215790 IP 192.168.1.30.57035 > 1.1.1.1.53: 18667+ [1au] A? kamp.linux.org.tr. (46) 23:59:05.232595 IP 1.1.1.1.53 > 192.168.1.30.57035: 18667 2/0/1 CNAME urartu.linux.org.tr., A 139.179.179.3 (83) ```  --- # Sorgu Detayı - Analiz DNS paketlerinin içeriğini görmek amacıyla `wireshark` yazılımı kullanılabilir.  --- # Çözümleyici Yapılandırma * İstemciniz DNS soruglarını soracağı sunucuyu nereden biliyor? * UNIX sistemlerde `/etc/resolv.conf` dosyasında yazıyor. * Bu dosyanın içeriği aşağıdaki gibi ``` nameserver ip.b.c.d ``` ya da ``` nameserver ip:v6:ad:dr:es:ss ``` --- # Kök Sunucuyu Bulmak İlk sorgunun yönlendirildiği yer: 192.112.36.4 (G.ROOT-SERVERS.NET.) * Sunucu kök sunuculara nerede ulaşacağını nasıl biliyor? * Tavuk - yumurta problemi * Her isim sunucusu kök sunucuların(A – M.ROOTSERVERS.NET) ve IP adreslerinin bir listesine sahip. * BIND yazılımında, `named.root` dosyasında yer almakta. --- # Kök Sunucular  --- # Daha Fazla Bilgi için `dig` Komutu `host` komutu sorgular için güzel fakat hata ayıklama için yeterli değil. Daha fazla detay için `dig` komutu kullanacağız. Debian sistemlerde `dnsutils` paketi ile gelmekte. --- # Örnek `dig` Çıktısı ``` dig $ dig metu.edu.tr ; <<>> DiG 9.10.6 <<>> metu.edu.tr ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 4240 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 1452 ;; QUESTION SECTION: ;metu.edu.tr. IN A ;; ANSWER SECTION: metu.edu.tr. 10320 IN A 144.122.145.153 ;; Query time: 72 msec ;; SERVER: 1.1.1.1#53(1.1.1.1) ;; WHEN: Sat Jul 21 22:58:25 +03 2018 ;; MSG SIZE rcvd: 56 ``` --- # `dig` çıktısındaki faydalı bilgiler * bayraklar (flags) : qr aa ra rd * durum (status) * cevap bölümü * yetkinlik bölümü * yaşam süresi (TTL) (sol sütundaki satılar) * sorgu zamanı * sunucu --- # Kayıt Türleri (Resource Records) * A, AAAA: IPv4, IPv6 adreslerini * NS: alan adı sunucularını * MX: Mail eXchanger (mail değişimi) * CNAME: Canonical name (alias) * PTR: Ters bilgi --- # Çözümlemek ve Yetkinlik * Tekrarlayan `dig` sorgularının çıktılarında, sorgu süresinin kısaldığını görebiliriz. * Cevaplar, istekleri hızlandırmak ve ağ kaynaklarını korumak için sorgu gönderen dns sunucusu tarafından ön belleğe alınır. * Yaşam süresi(TTL) cevabın ne kadar süre ön bellekte tutulabileceğini belirler. * DNS sunucuları iki kategoriye ayrılır: * çözümleyiciler * yetkin çalışanlar --- # Yetkinlik * Yetkin çalışan sunucular genel olarak üzerinde tuttuğu, yetkilisi(authority) olduğu verilerle ilgili yapılan sorgulara cevap verir. * Eğer cevabı bilmiyorlarsa, cevabı bilebilecek(yetkin olan yer) yere yönlendirir ancak bu yere sorgu göndermez. --- # Çözümlemek * Çözümleyen sunucular istemcilerin yerine sorgu iletici olarak çalışırlar. Sorguların cevapları sonradan kullanılmak üzere saklanır. * Aynı yazılım olabilir, ancak işlevleri(hem çözümleme yaparak hem de yetkin olarak çalışarak) birleştirmek güvenlik riskleri ve karmaşıklık sebebiyle tavsiye edilmez. * Cevaptaki yaşam süresi (TTL), tekrardan sorgulanmadan ne kadar süre ön bellekte tutulacağını belirtir. --- # Yaşam Süresi (TTL) TTL azalır ve tükenir. * Belli bir alan adının A kaydını sürekli sorgulayın: ``` dig linux.org.tr ``` * Sorgu zamanı ve TTL ile ilgili neler gözlemlediniz? --- # SOA İki alan önemli: * SOA (**S**tart **O**f **A**uthority), yönetici alan adı verisi için « kaynak » sunucunun(her zaman böyle değil) ismini ayarlar. * Teknik sorunlarda iletişim kurulacak Sorumlu Kişi (RP)nin e-posta adresi bilgisi yer alır. (@ işareti . ile değiştirilir) ``` dns $ dig soa com.tr +short ns42.nic.tr. hostmaster.nic.tr. 1532448002 21600 3600 57600 3600 ``` --- # SOA Diğer alanlar: * **seri numarası**: bölgenin seri numarası, iki alan adı arasında kopyalanırken(replication) kullanılır. * **yenileme** (refresh): kopya sunucu(replica) ne kadar sıklıkta birincil sunucuda yeni veri olup olmadığını kontrol edecek. * **yineleme** (retry): birincil sunucu yenileme işlemini yapamazsa, ne kadar sıklıkta tekrarlama yapılacağını belirtir. * **expire**: birincil sunucudan çok uzun bir süre cevap alınamazsa, bölgedeki verinin artık cevap olarak verilmeyeceği süreyi belirler. expire neden gerekli olabilir? --- # Çözümleyici Çalıştırmak * Çözümleme işlemi yapan bir alan adı sunucusunu yerelde çalıştırmak faydalıdır. * Çözümleyici sunucunun çalıştığına güveniyorsanız istemcide `/etc/resolv.conf` dosyasındaki adresi değiştirebilirsiniz. ``` nameserver 127.0.0.1 ``` --- # Yetki Devri * DNS'in avantajlarından bahsederken paylaşımlı bir şekilde yönetildiğinden bahsetmiştik. Bu yetki devri ile sağlanıyor. * Yönetimsel bir sınır varsa bir alt alan adının denetimini devrederiz. Örneğin; * büyük bir kurumdaki bir bölüme, * bir ülkedeki şirkete/kuruma, * ülkenin alan adını temsil eden bir kuruma. ---  --- # Alan Adları ve Bölgeler (Zones) * Bir ağacın tamamı hakkında konuşurken alan adları hakkında konuşuyoruz * Bir ağacın bir kişi/kurum tarafından yönetilen daha dar bir parçası hakkında konuşuyorken bölge hakkında konuşyoruz --- # Alan Adları ve Bölgeler (Zones)  --- # Sonuç DNS geniş bir konu * Sorunların neden kaynaklandığını belirlemek çok fazla pratik yapmayı gerektiriyor - çözümlemek ve yetkinlik kafa karıştırıcı * Aynı veriye sahip birden fazla sunucu var, her zaman aynı sunucu ile konuşmuyorsunuz * Pratik yapılmalı! * Soru sormaktan çekinmeyin... --- # Soru - Cevap --- class: center, middle # Birincil - İkincil DNS Sunucular --- # Birincil - İkincil DNS Sunucuların Yapılandırması Bu bölümün amacı * Yetkin DNS Sunucu Yapılandırması * Bind Kurulumu * Unbound Kurulumu * Bölge oluşturma * İkincil Sunucuların Kurulumu --- # Yetkin Sunucu Yapılandırması * DNS dağıtık bir veritabanı * Çözümleyici, alan adları hakkındaki bilgileri yetkin sunuculardan öğrenir. * Düzgün yapılandırılmamış yetkin bir sunucu çalışmayan bir alan adına sebep olabilir. --- # DNS Yedeği * Her alan adı aynı bilgiye sahip birden fazla yetkin dns sunucusuna ihtiyaç duyar * Veri bir sunucuya girilir (birincil) ve diğer sunuculara dağıtılır (ikincil) * Dışarıdan bakanlar aralarındaki farkı anlayamayacaktır. --- # İkincil Sunucuların Birincillerden Veri Alması * İkincil sunucular birincillerden veri ister ve belli koşullara göre veriyi alır. * Tam tersi geçerli değil. --- # Veri Alımı Ne Zaman Gerçekleşir? * İkincil sunucular birincil sunucuları belli aralıklarda (yenileme aralığında) kontrol eder. * Birincil sunucular veri değiştiğinde ikincil sunuculara bildirim gönderir. --- # Seri Numaraları * Her bölge bir seri numarasına sahiptir. * İkincil sunucu seri numarasının arttığı durumlarda veriyi alır. * Periyodik UDP sorguları ile seri numarası öğrenilir. * Eğer artmışsa TCP ile bölge dosyası aktarılır. * Yapılması gereken şey bölge dosyası birincil sunucuda güncellendiği her sefer seri numarasını arttırmak. --- # Önerilen Biçim: * YYYYMMDDNN * YYYY = yıl * MM = ay (01-12) * DD = gün (01-31) * NN = o günkü değişiklik numarası (00-99) --- # Seri Numaralarındaki Tehlike * Seri numarasını azaltırsanız, ikincil dns sunucuları güncellenmeyecektir. * Eğer çok fazla arttırırsanız geri dönmek için RFC 1912 Bölüm 3.1e bakmanız gerekir. * Diğer bir yöntem daha mevcut, ne olabilir? --- # Seri Numaralarındaki Tehlike * Seri numarası 32-bit bir sayı * Alabileceği değer aralığı 0 ile 4,294,967,295 arasında * Bu değerden daha yüksek değer verildiği zaman değer kesilmekte * Örneğin; * 2004030500**0** * 4AA7EC968 (hex) * AA7EC968 (32 bits) * 2860435816 * Değeri bir kere arttırıp geri döndüğünüzde seri numarası azalmış olacak. --- # Bölge Tanımlama * Birincil sunucuda aşağıdaki gibi bir yapılandırma girilir. ```bind zone "example.com" { type master; file "master/example.com"; allow-transfer { 192.188.58.126; 192.188.58.2; }; }; ``` --- # Bölge dosyasının yapısı * Genel ayarlar * $TTL 1d * Tüm kayıtlar için TTL ayarlar * SOA RR * "Start Of Authority" * Bölgenin ev sahibi ile ilgili bilgiler içerir * NS RR * Bölgenin tüm birincil, ikincil dns sunucularının listesidir * Diğer RR * Yayınlanması istenilen asıl veriler --- # Kayıtların Biçimi ``` www 3600 IN A 212.74.112.80 Domain TTL Class Type Data ``` * Domain yazılmazsa bir önceki kaydınki kullanılır. * TTL kısayolları 60s, 30m, 4h, 1w, 2d * TTL kullanılmazsa varsayılan `$TTL` kullanılır * Class kullanılmazsa varsayılan `IN` kullanılır. * Her kayıt bir satırda (SOA) hariç * Type ve Data mutlaka kullanılmalı * Yorumlar `;` ile başlar --- # Kısayollar * Eğer domain `.` ile bitmiyorsa bölgenin kendi uzantısı ile bitirilir. * `@` işareti bölgenin kendi uzantısını belirtir. * `example.com` bölgesi için örneğin; * @ -> example.com. * www -> www.example.com. --- # Bölge dosyasından DNS verisi Aşağıdaki gibi bir bölge dosyası ``` bind $TTL 1d @ SOA ( ... ) NS ns0 NS ns0.as9105.net. ; Main webserver www A 212.74.112.80 MX 10 mail ``` Aşağıdaki gibi bir dns verisi üretecektir. ``` bind example.com. 86400 IN SOA ( ... ) example.com. 86400 IN NS ns0.example.com. example.com. 86400 IN NS ns0.as9105.net. www.example.com. 86400 IN A 212.74.112.80 www.example.com. 86400 IN MX 10 mail.example.com. ``` --- # İkincil sunucudaki yapılandırma Birincil sunucu ile oldukça benzer ``` zone "example.com" { type slave; masters { 192.188.58.126; }; file "slave/example.com"; allow-transfer { none; }; }; ``` --- # Bölge Aktarımı İkincil sunucular aşağıdaki gibi `axfr` sorgusu yaparak birincil sunucudaki bölgeyi (`example.com`) kendilerine aktarırlar. ``` dig @x.x.x.x example.com. axfr ``` --- # Bind nedir? BIND (**B**erkeley **I**nternet **N**ame **D**omain) 1980'lerde Kaliforniya Üniversitesi'nde geliştirilmiş DNS bilgisi yayınlamayı sağlayan **özgür bir yazılım**dır. Bütün DNS sunucu yazılımları arasında açık ara en çok kullanılan yazılımdır. --- # Bind'ı kurmak ``` $ sudo apt install bind9 ``` --- # Unbound'u kurmak Unbound neredeyse tamamen kullanmaya hazır gelir. ``` $ sudo apt install unbound ``` Servis başlatılır ``` $ service unbound start ``` Servis açılışta başlatılacak hale getirilir. ``` $ systemctl enable unbound ``` --- # Unbound ile çalışmak ``` dig @127.0.0.1 -t ns linux.org.tr ``` --- Sonra yapılması gereken dışarıdan sorgu alabilmesi için gerekli yapılandırmayı sağlamaktır. `/etc/unbound/unbound.conf` dosyasına aşağıdaki yapılandırma eklenir. ```yaml server: interface: 0.0.0.0 interface: ::0 access-control: 192.168.0.0/16 allow access-control: ::1 allow verbosity: 1 ``` --- # Bind üzerinde bölge oluşturma (1) `/etc/bind/named.conf.options` dosyasında aşağıdakiler varsa kaldırılır. ```bind dnssec-validation auto; dnssec-enable yes; listen-on-v6 { any; }; listen-on { 127.0.0.1; }; allow-recursion { 127.0.0.1; }; ``` ve aşağıdakiler eklenir. ```bind allow-query { any; }; recursion no; ``` --- # Bind üzerinde bölge oluşturma (2) `/etc/bind/named.conf.local` dosyasına aşağıdaki gibi bir bölge yapılandırması eklenir. ```bind zone "MYTLD" { type master; file "/etc/bind/master/MYTLD"; also-notify { 10.YY.1.1; }; }; ``` --- # Bind üzerinde bölge oluşturma (3) Bölge dosyası eklenir ``` $ sudo mkdir -p /etc/bind/master ``` ```bind $TTL 2m @ IN SOA ns1.nic.MYTLD. your.email.address. ( 2016092600 ; Serial 10m ; Refresh 5m ; Retry 4w ; Expire 2m ) ; Negative IN NS ns1.nic.MYTLD. ; master IN NS ns1.nic.OTHERTLD. ; slave somewhere else ns1.nic IN A 10.XX.1.1 www IN A 10.XX.3.1 noc IN A 10.XX.2.1 finance IN A 10.XX.2.201 mysql IN A 10.XX.2.202 google IN NS ns1.google.com. IN NS ns2.google.com. cust2 IN NS ns1.cust2.MYTLD. ns1.cust2.MYTLD. IN A 192.101.186.19 ``` --- # Kontrol Yapılandırma kontrol edilir. ``` console # named-checkconf /etc/bind/named.conf ``` Bölge dosyası kontrol edilir. ``` console # named-checkzone tld /etc/bind/master/tld ``` --- # Loglama Yapılandırma Dosyasına aşağıdaki kod eklenir. http://dnssec.net.tr/2016-2/dns-bind-logging.txt --- # İkincil Sunucunun Kurulumu (1) `/etc/bind/named.conf.local` dosyasına aşağıdaki gibi bir bölge yapılandırması eklenir. ```bind zone MYTLD { type slave; masters { 10.XX.1.1; }; file "/etc/bind/slave/MYTLD"; }; ``` --- # İkincil Sunucuların Kurulumu (2) `/etc/bind/slave/MYTLD` dizininin dosyasının `bind` tarafından yazılabilir olduğundan emin olun. --- class: middle center # DNSSEC --- # DNSSEC Bu bölümün amacı * DNS'teki zaafiyetler * DNSSEC nedir? * DNSSEC nasıl çalışır? * DNSSEC'in avantajları ve dezavantajları? * DNSSEC'in durumu --- # DNS Saldırı Türleri?  --- # DNSSEC nedir? * DNS'e eklentidir * DNS Public Key (**DNSKEY**), * Resource Record Signature (**RRSIG**), * Next Secure (NSEC), * Delegation Signer (**DS**) * Bütünlük Sağlar * **K**ey **S**igning **K**ey (**KSK**) * **Z**one **S**igning **K**ey (**ZSK**) * **Güven Zinciri** oluşturur * **Güvenlik odaklıdır**, gizlilik değil. * DNS'in geleceği = DNS + DNSSEC --- # DNSSEC Nasıl Çalışır?  --- # DNSSEC Nasıl Çalışır?  --- # DNSSEC Nasıl Çalışır?  --- # Alan Adı Nasıl Doğrulanır?  --- # DNSSEC'in Sınırları  --- # DNSSEC - KSK - ZSK Genel Bakış  https://blog.surf.nl/en/a-virtual-canary-the-coalmine-for-the-dnssec-root-key-rollover/ --- # DNSSEC - Çözümleyicilerin Doğrulaması  http://www.potaroo.net/ispcol/2010-06/dnssec.html --- # DNSSEC'in Dezavantajları * Karmaşık yapı * Yönetsel sorunların çözümü * Bölge dosyasında her DNS kaydının imzalarının da kayıtları yer almakta. * Anahtar (KSK, ZSK) yönetimi * Olumsuz durumlara karşı hazırlıklı olunmalı * Çözümleyicilerde fazlada yük oluşturmakta * Doğrulamadan dolayı ek işlem gücü gerekmekte * Alan adlarını çözerken gecikme artacak * İstemci ile çözümleyici arasında bir koruma sağlamıyor. --- # DNSSEC Uyumu (ccTLD tabanlı)  https://www.internetsociety.org/deploy360/dnssec/maps/ --- # DNSSEC Uyumu (Doğrulanan alan adı oranlı)  [https://stats.labs.apnic.net/dnssec](https://stats.labs.apnic.net/dnssec) --- class: center middle # Soru - Cevap ---